Digitale Identitäten, die Ihnen gehören

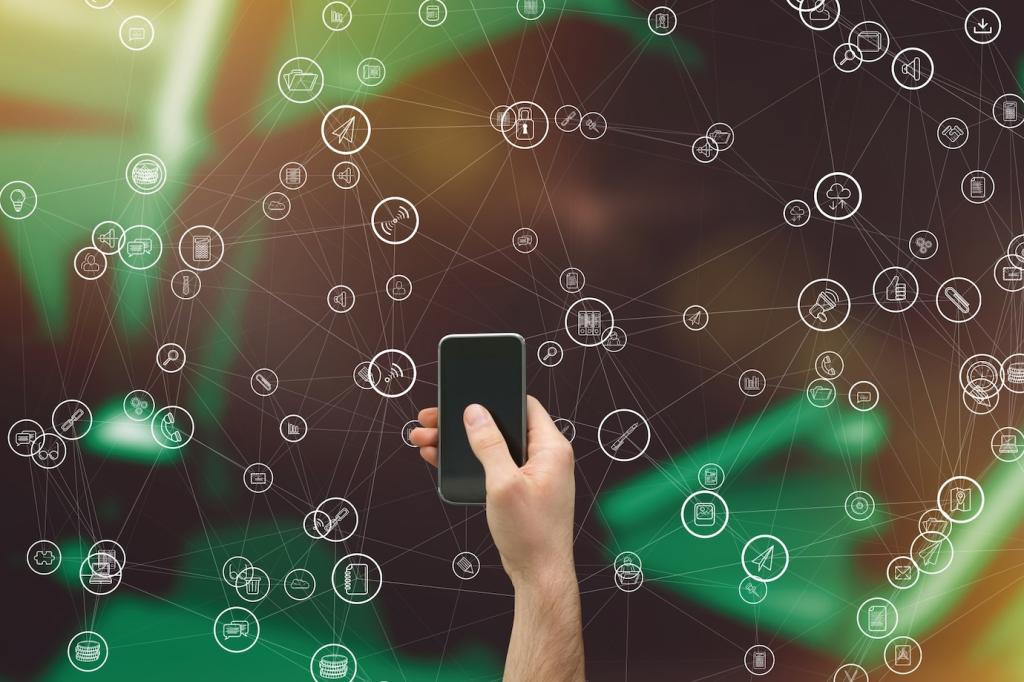

Statt Kopien von Ausweisen zirkulieren signierte Berechtigungen, die sich in Sekunden prüfen lassen. Onboarding, Projektwechsel und Offboarding werden kalkulierbar. Schreiben Sie uns, welche Berechtigung heute am längsten dauert und warum.

Digitale Identitäten, die Ihnen gehören

Schlüsselpaare, FIDO2 und Wallets ersetzen schwache Passwörter. Wer zugreift, beweist es kryptografisch. Kein Weitergeben von Codes im Chat. Diskutieren Sie, wie Sie Key-Verlust managen würden und welche Backup-Strategien praktikabel sind.